1. ROUTER 개요 (추가 중)

2. VyOS 개요 (추가 중)

VyOS User Guide — VyOS 1.3.x (equuleus) documentation

© Copyright 2020, VyOS maintainers and contributors Revision 3caeaac2.

docs.vyos.io

3. VyOS IP Setting

다운받은 vyos-1.1.8-amd64.ova 파일을 더블 클릭하면 [그림 1]과 같이 import 창이 뜬다.

이름과 경로를 설정한 후 Import를 클릭한다.

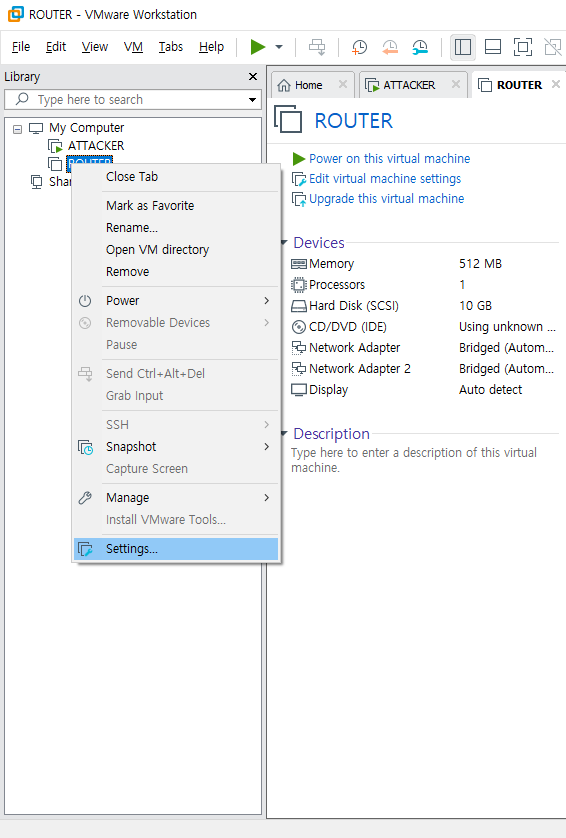

Import가 정상적으로 되면 [그림 2]와 같이 우클릭하여 Settings... 를 클릭한다.

구성도를 살펴보면

Internet과 연결을 위한 Network Adapter 1개,

ATTACKER와 연결을 위한 Network Adapter 1개,

FIREWALL와 연결을 위한 Network Adapter 1개,

총 3개의 Network Adapter가 필요하다.

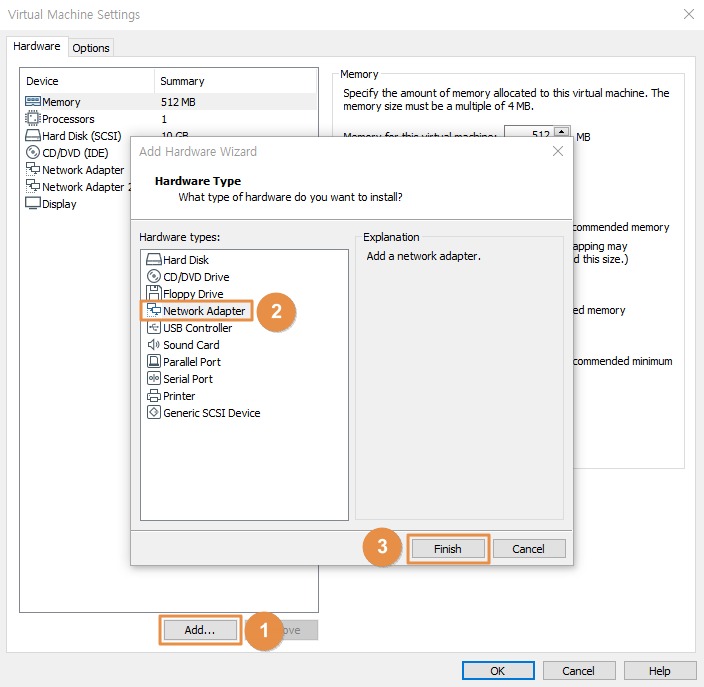

VyOS는 기본적으로 두 개의 Network Adapter가 제공된다.

따라서 [그림 3]과 같이 Network Adapter를 하나를 추가한다.

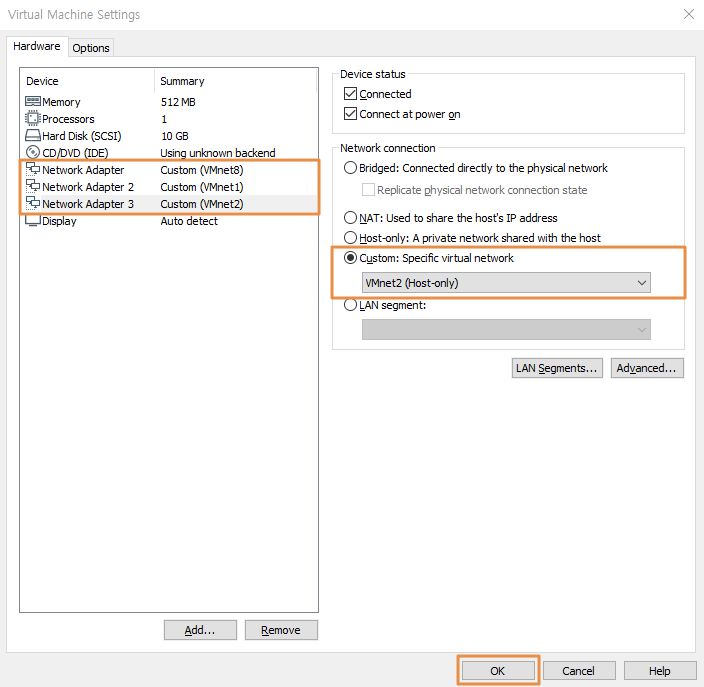

Internet과 연결을 위한 Network Adapter -> VMnet8

ATTACKER와 연결을 위한 Network Adapter -> VMnet1

FIREWALL와 연결을 위한 Network Adapter -> VMnet2

[그림 4]와 같이 설정한 후 OK를 누른다.

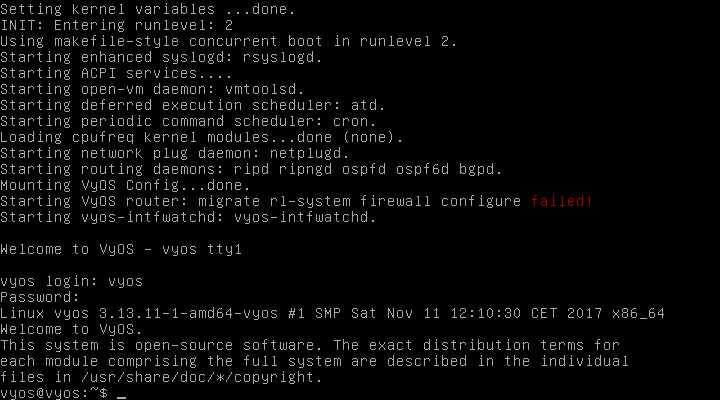

[그림 5]처럼 Network Adapter가 정상적으로 할당되었다면

Power on this virtual machine을 클릭하여 가상 머신을 구동시킨다.

ID: vyos

PW: vyos

입력하여 로그인하면 [그림 6]과 같은 화면을 볼 수 있다.

show interfacesshow interfaces를 입력하면 [그림 7]과 같이 인터페이스 정보가 나온다. ip addr과 유사하다.

eth0(VMnet8)는 DHCP로 IP가 할당되기 때문에 IP가 할당된 모습을 볼 수 있다.

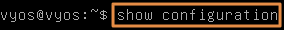

show configuration

show configuration을 입력하면 [그림 9]의 화면을 볼 수 있다.

[그림 9]는 각각 인터페이스에 대한 정보가 나온다.

cat /etc/network/interfaces와 유사하다.

이제 구성도대로 IP를 할당하도록 하겠다.

먼저 Internet과 통신을 위한 설정을 진행하겠다.

configure

set nat source rule 100 outbound-interface eth0

set nat source rule 100 translation address masquerade

commit

save

exit

configure ->

구성 모드로 진입

set nat source rule 100 outbound-interface eth0 ->

내부 IP 주소를 외부 IP 주소로 변환하기 위한 인터페이스 eth0

set nat source rule 100 translation address masquerade ->

외부 IP 주소로 변환

commit ->

변경 사항을 구성 파일에 적용

save ->

변경 사항 저장 (commit은 변경 사항을 자동으로 저장하지 않으므로 commit 후 save를 사용해야 한다.)

exit ->

구성 모드 나가기

이렇게 하면 우리가 흔히 사용하는 Internet을 사용할 수 있다.

이제 ATTACKER와 통신을 위한 IP를 설정하겠다.

configure

set interfaces ethernet eth1 address 192.168.10.1/24

commit

save

exitconfigure ->

구성 모드로 진입

set interfaces ethernet eth1 address 192.168.10.1/24 ->

eth1 인터페이스에 IP 192.168.10.1 할당, subnetmask 255.255.255.0 할당

commit ->

변경 사항을 구성 파일에 적용

save ->

변경 사항 저장 (commit은 변경 사항을 자동으로 저장하지 않으므로 commit 후 save를 사용해야 한다.)

exit ->

구성 모드 나가기

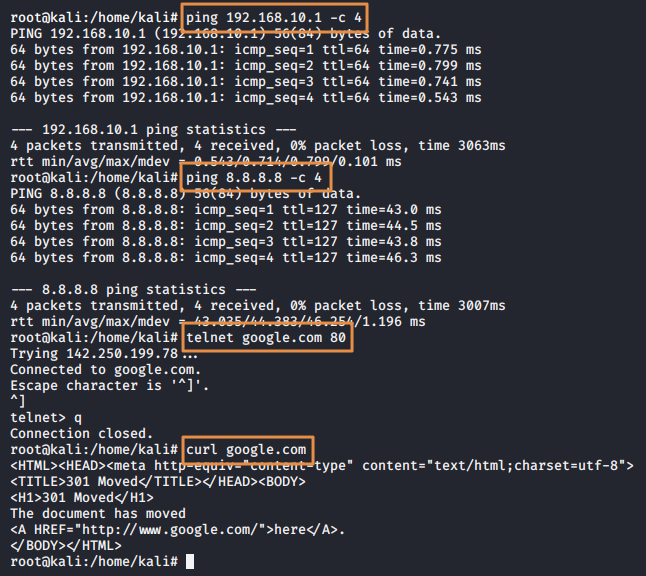

4. ping 확인

4-1. ATTACKER에서 ping 확인

ping 192.168.10.1 -c 4

ping 8.8.8.8 -c 4

telnet google.com 80

curl google.comping 192.168.10.1 -c 4 --->

192.168.10.1(VyOS IP)로 4개의 ICMP를 보낸다

ping 8.8.8.8 -c 4 --->

8.8.8.8(구글 네임서버)로 4개의 ICMP를 보낸다.

만약 되지 않는다면 vim /etc/resolv.conf 파일에 들어가서 nameserver 8.8.8.8로 수정한다.

telnet google.com 80 --->

80 포트가 서비스되고 있는지 확인

"Ctrl + ]"을 통해 세션을 나오고 q를 입력하여 telnet을 나온다.

curl google.com --->

리스폰스가 날아오는지 확인

ATTACKER는 모두 정상적으로 되는 것을 확인할 수 있다.

이제 ROUTER를 살펴보자.

4-2. ROUTER에서 ping 확인

ping 192.168.10.10

ping 8.8.8.8

ping 192.168.10.10 --->

192.168.10.10(ATTACKER IP)로 ICMP를 보낸다

ping 8.8.8.8 --->

8.8.8.8(구글 네임서버)로 ICMP를 보낸다.

curl google.comcurl google.com --->

리스폰스가 날아오는지 확인

ATTACKER와 ROUTER 모두 정상적으로 Internet을 사용할 수 있는 상태가 되었다.

끝.

허가 없이 사용하는 것을 발견할 시 본 자료는 비공개로 전환됩니다.

'모의해킹 환경구축' 카테고리의 다른 글

| 3-4. NIDS/NIPS-WAF (0) | 2020.12.27 |

|---|---|

| 3-3. FIREWALL-NIDS/NIPS&HIDS/HIPS (0) | 2020.12.27 |

| 3-1. ATTACKER-ROUTER (0) | 2020.12.25 |

| 2-2. VIRTUAL NETWORK SETTING (네트워크 개념 추가 중) (0) | 2020.12.25 |

| 2-1. VMWARE WORKSTATION PRO 15 (0) | 2020.12.25 |