1. NIDS/NIPS 개요

2. Security-Onion 개요

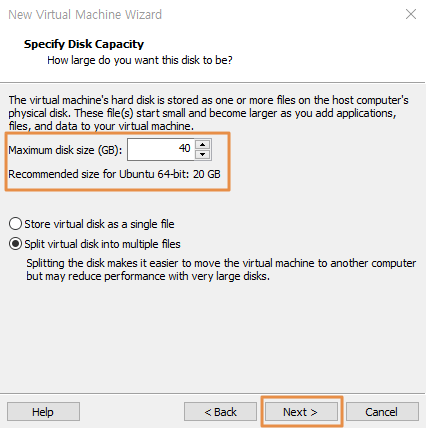

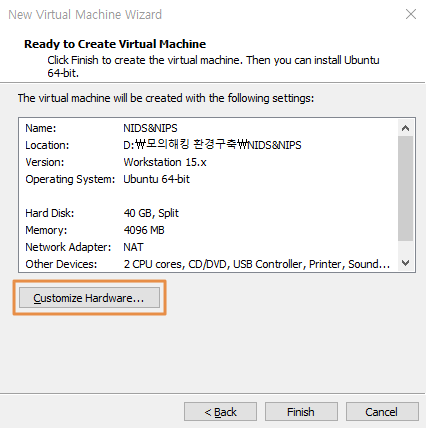

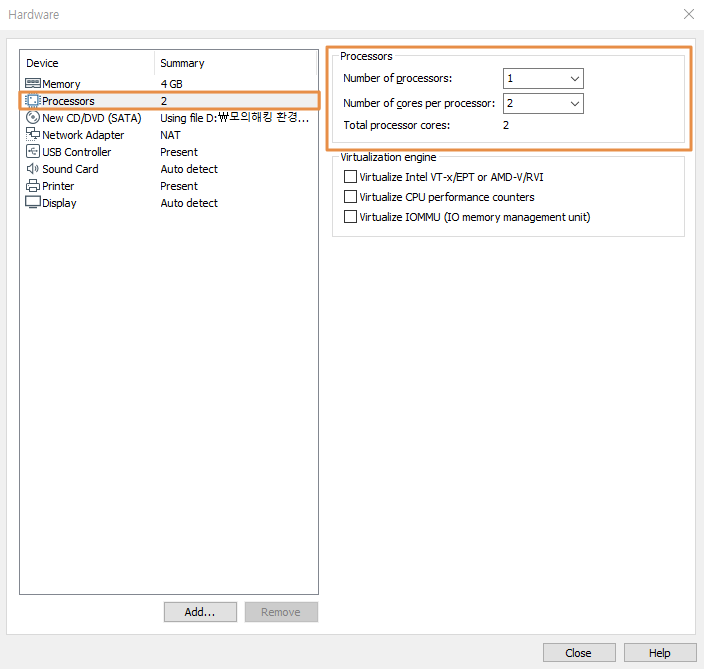

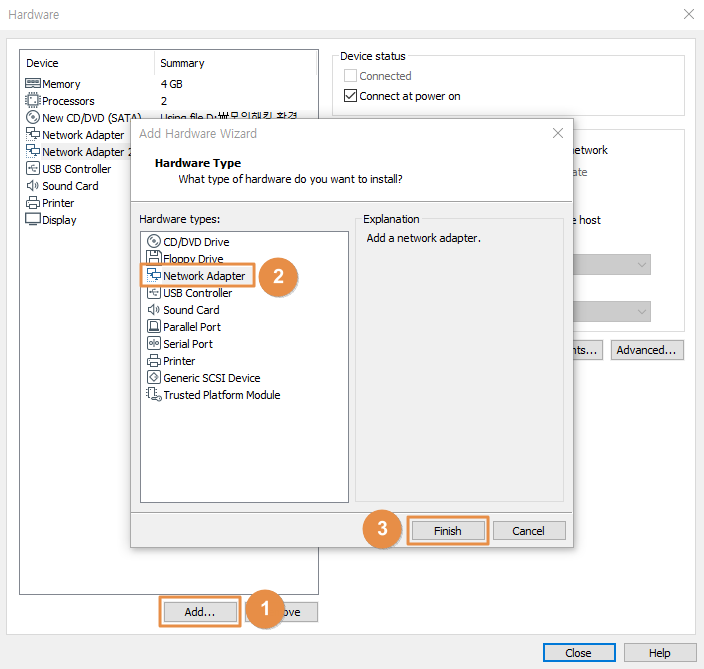

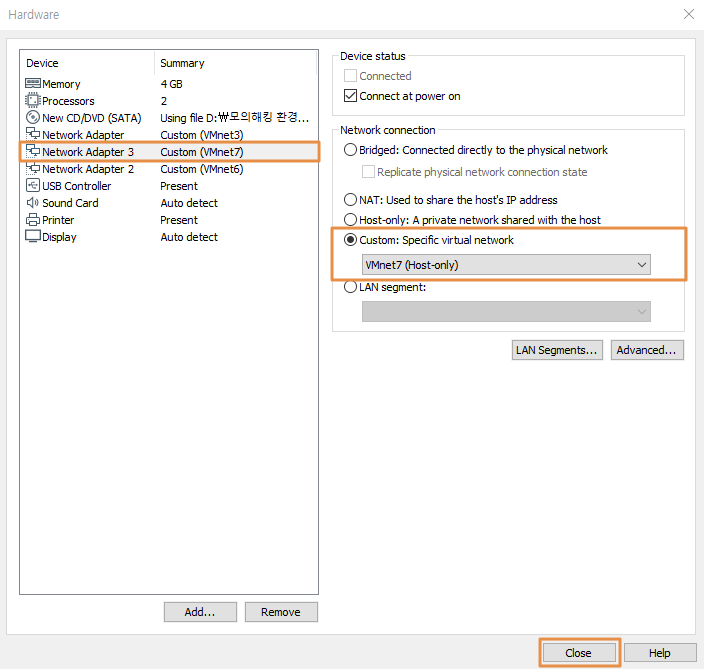

3. ISO 파일로 VMware Workstation에 SO(Security-Onion) 추가하기 (따라하기)

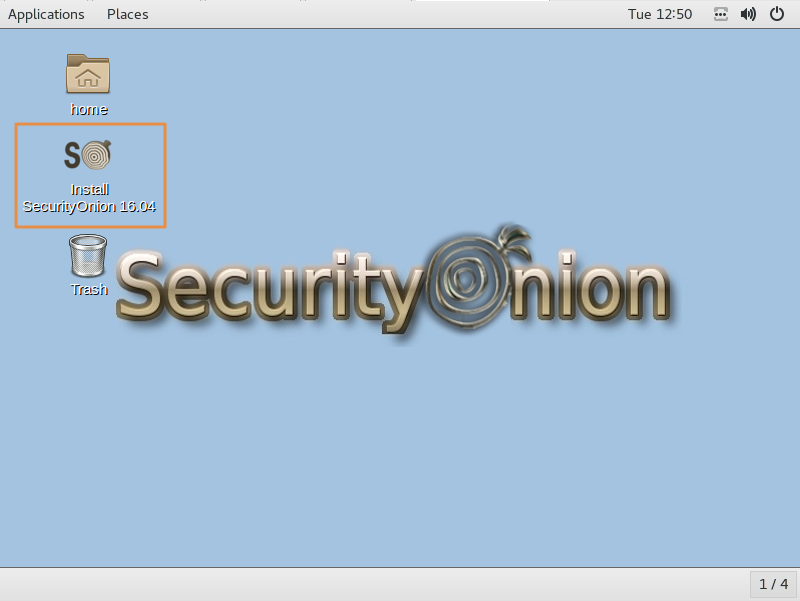

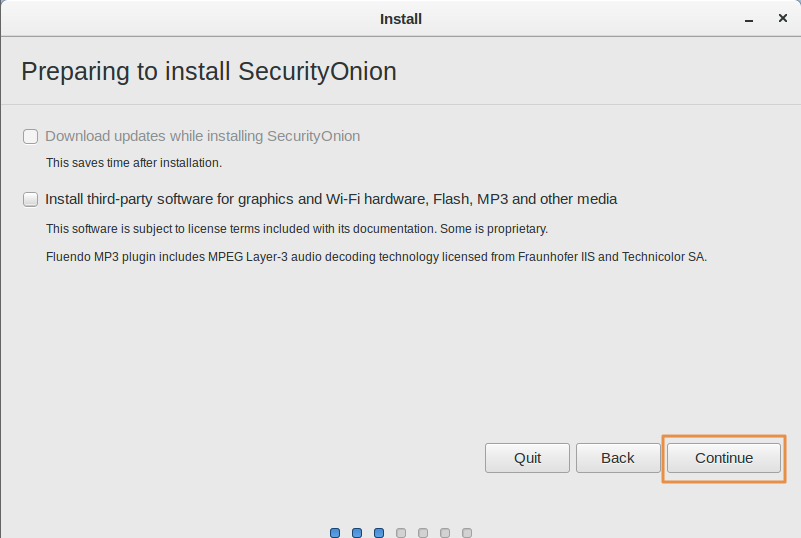

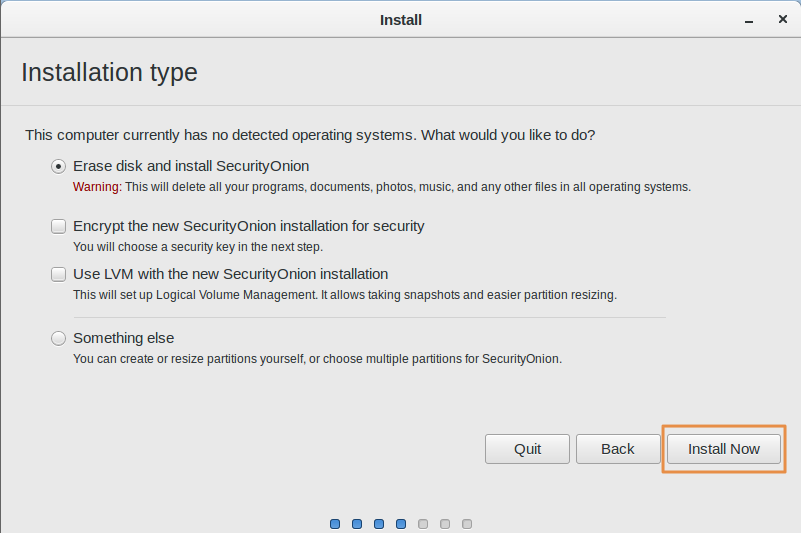

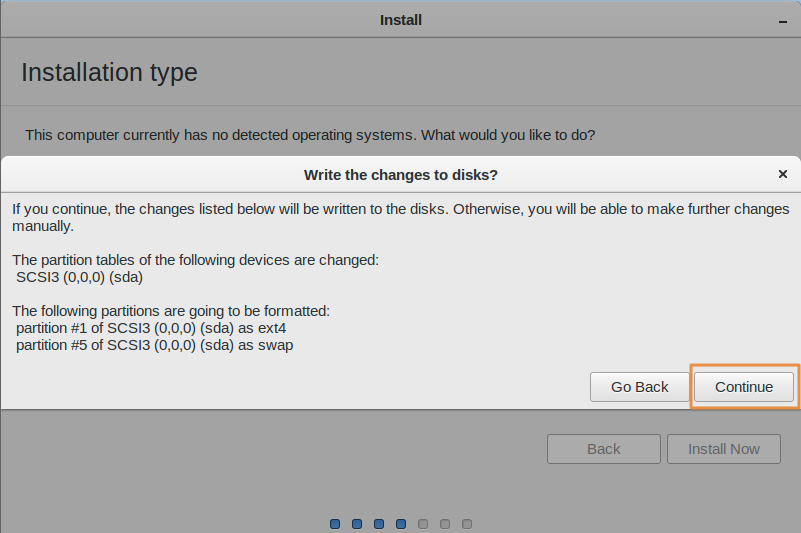

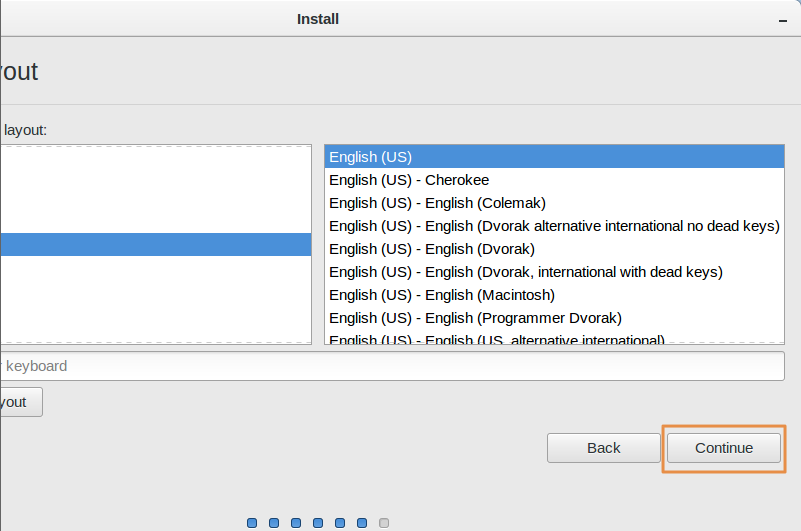

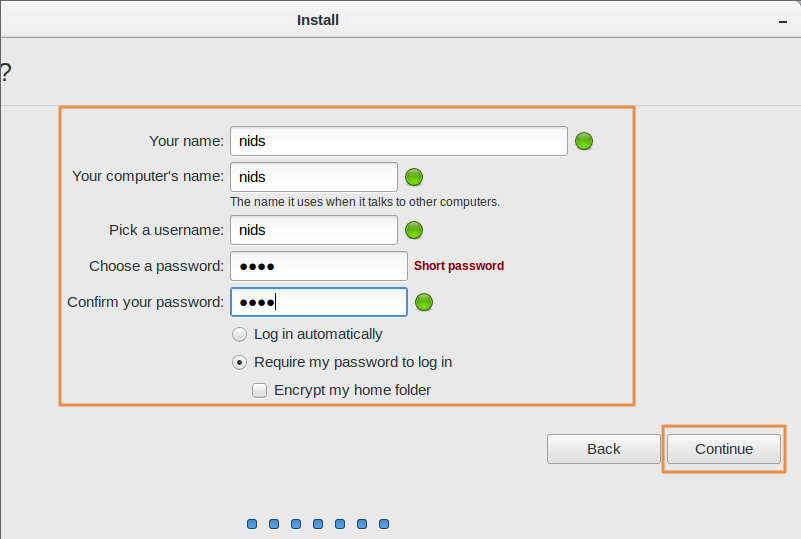

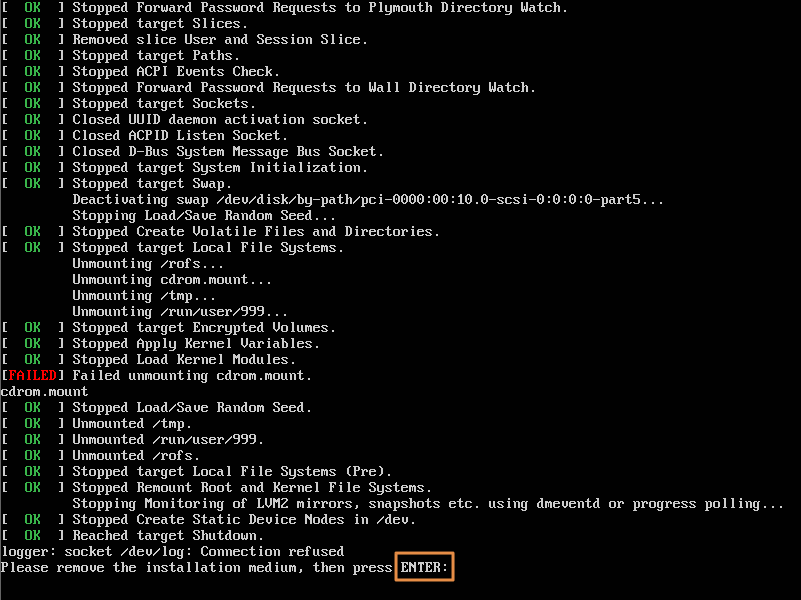

4. SO Install (따라하기)

5. NIDS/NIPS IP Settings

윈도우 키를 누르고 ter 입력하여 Terminal을 클릭한다.

편의상 sudo로 진행하겠습니다.

sudo su ->

ip addr

Network Adapter가 VMnet3인 인터페이스를 찾습니다. (맥 주소 보고 판단)

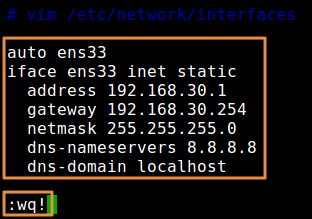

vim /etc/network/interfaces들어가서 [그림 27]과 같이 입력한다.

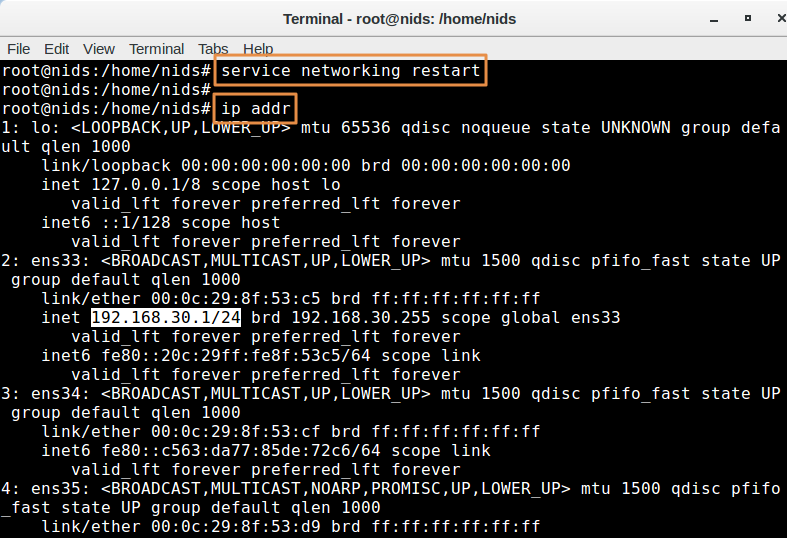

service networking restart

ip addr

입력하여 IP가 잘 할당됐는지 확인한다.

IP가 [그림 28]처럼 나오지 않는다면 reboot을 통해 재부팅 후 ip addr로 재확인한다.

6. 통신을 위한 FIREWALL Setting

ATTACKER와 통신을 위해서는 FIREWALL 설정을 해야 한다. 크게 어려운 것은 없고 따라하면 된다.

(DMZ 개념 추가할 것)

여기서부터 ATTACKER Snapshot을 활용할 것이므로 정신이 사나울 수 있으니 잘 따라오길 바란다.

이전에 ATTACKER Snapshot 중 IP 192.168.40.40이 있다.

ATTACKER 우클릭 ->

Snapshot ->

IP 192.168.40.40 클릭

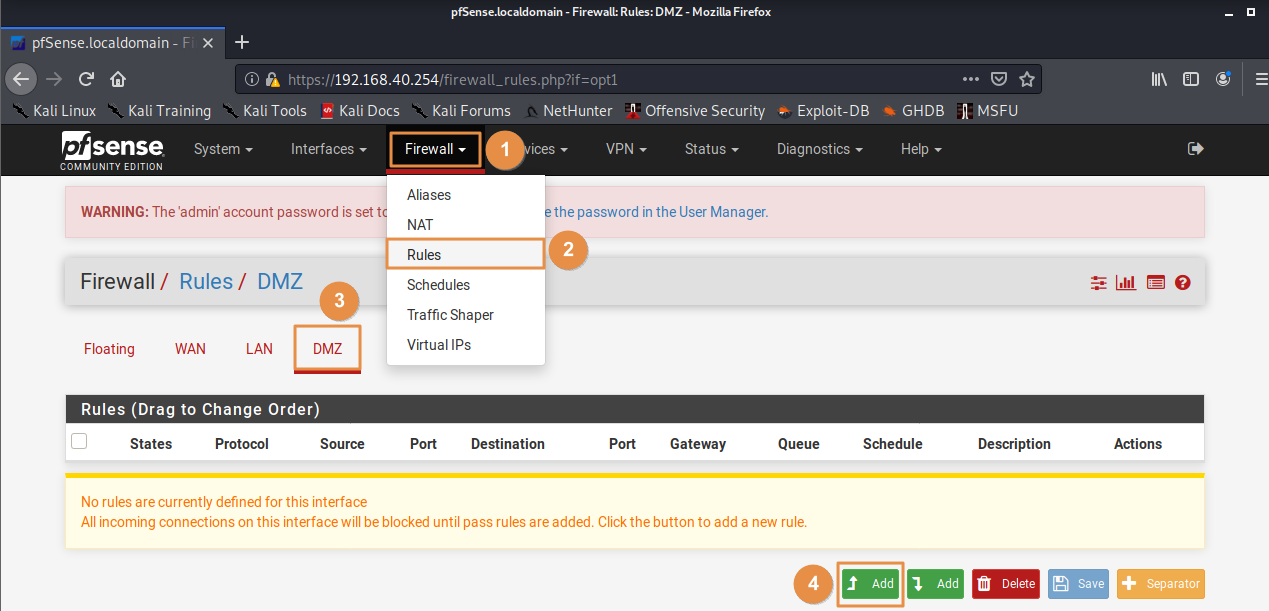

그런 후 Web broser에 접속 ->

URL에 192.168.40.254 입력 ->

pfsense 로그인 (admin/pfsense) ->

[그림 30] 따라하기

[그림 30]은 단순하게 OPT1로 되어 있는 이름을 DMZ로 변경해 주는 것이다.

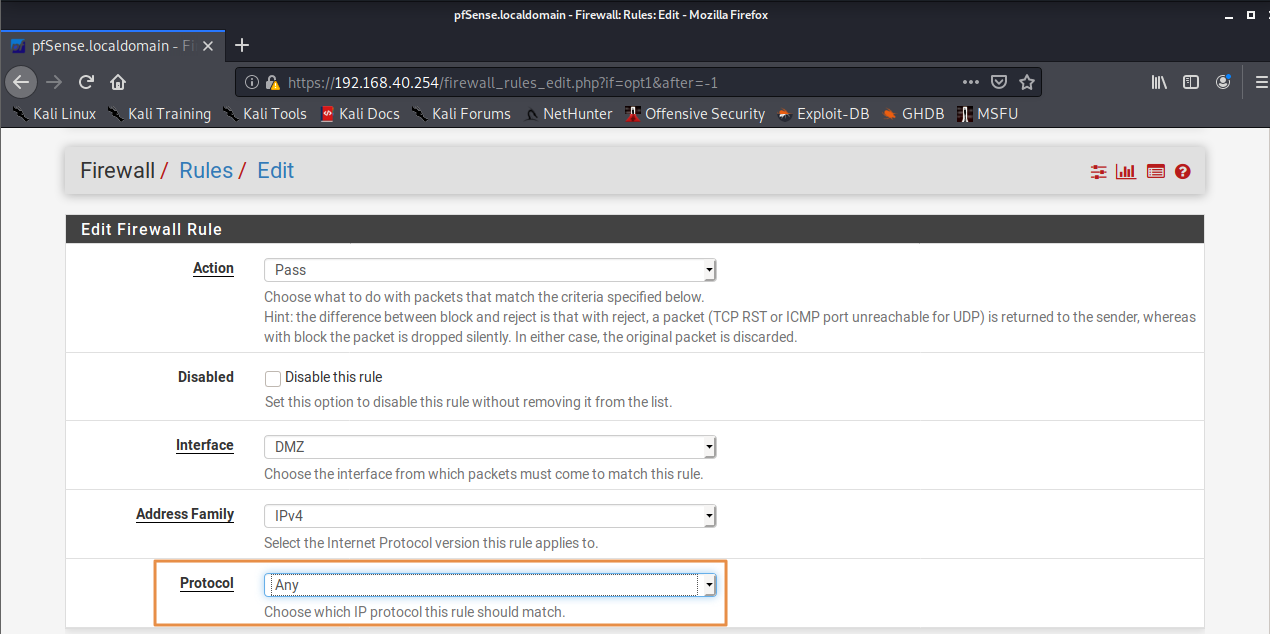

[그림 31]은 Rules을 추가하는 그림이다.

[그림 32]는 편의상 모든 프로토콜이 통과 가능하도록 설정하는 것이다.

이제 ATTACKER와 통신을 하기 위해서는 라우터 설정도 진행해야 한다.

7. 통신을 위한 ROUTER Setting

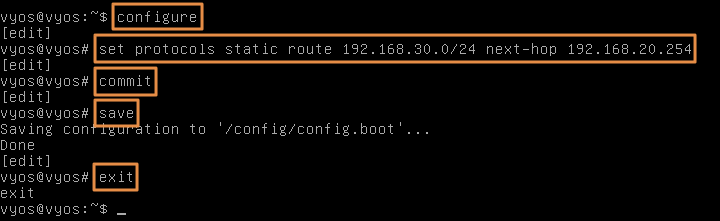

[그림 33]과 같이 next-hop을 설정해 주어야 한다.

(next-hop 개념 추가할 것)

8. 통신 확인

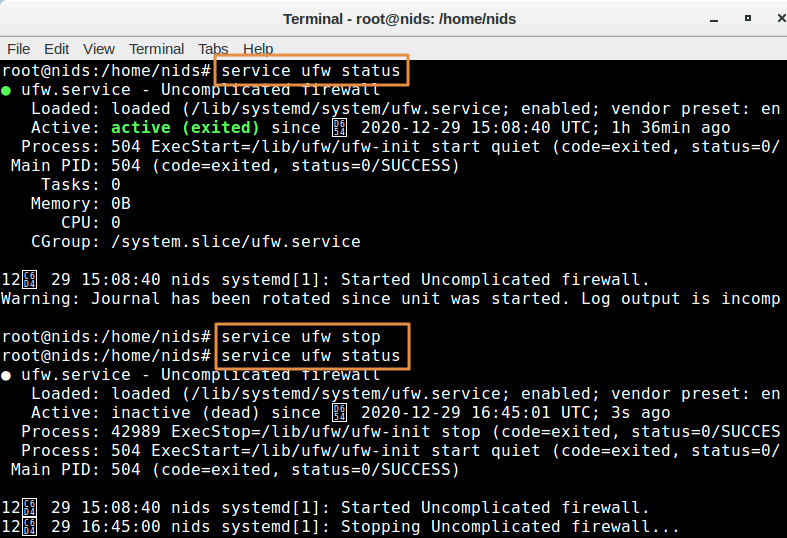

SO는 기본적으로 ufw가 active 상태이다.

active 상태면 ping이 막히기 때문에 inactive 상태로 변경한다.

active 상태에서 룰을 설정하여 ping을 pass할 수도 있지만 편의상 끄고 진행한다.

ATTACKER Snapshot IP 192.168.10.10으로 돌린다.

ATTACKER 우클릭 ->

Snapshot ->

IP 192.168.10.10 클릭

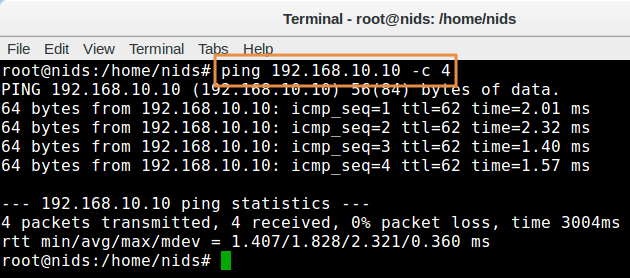

정상적으로 ping이 되는 것을 확인했다.

여기까지 진행하면

ATTACKER - ROUTER - FIREWALL - NIDS/NIPS 연결이 된 것이다.

끝.

허가 없이 사용하는 것을 발견할 시 본 자료는 비공개로 전환됩니다.

'모의해킹 환경구축' 카테고리의 다른 글

| 3-5. WAF-DMZ (0) | 2020.12.30 |

|---|---|

| 3-3. FIREWALL-NIDS/NIPS&HIDS/HIPS (0) | 2020.12.27 |

| 3-2. ROUTER-FIREWALL (0) | 2020.12.26 |

| 3-1. ATTACKER-ROUTER (0) | 2020.12.25 |

| 2-2. VIRTUAL NETWORK SETTING (네트워크 개념 추가 중) (0) | 2020.12.25 |