1. FIREWALL 개요

2. pfsense 개요

pfSense 는 FreeBSD를 기반으로 하는 오픈 소스 방화벽 / 라우터 컴퓨터 소프트웨어 배포입니다 . 네트워크에 대한 전용 방화벽 / 라우터를 만들기 위해 물리적 컴퓨터 또는 가상 머신에 설치됩니다. 웹 기반 인터페이스를 통해 구성 및 업그레이드 할 수 있으며 관리 할 기본 FreeBSD 시스템에 대한 지식이 필요하지 않습니다.

docs.netgate.com/pfsense/en/latest/

pfSense Documentation | pfSense Documentation

Our Mission We provide leading-edge network security at a fair price - regardless of organizational size or network sophistication. We believe that an open-source security model offers disruptive pricing along with the agility required to quickly address e

docs.netgate.com

3. ISO 파일로 VMware Workstation에 pfsense 추가하기

따라하기만 하면 된다.

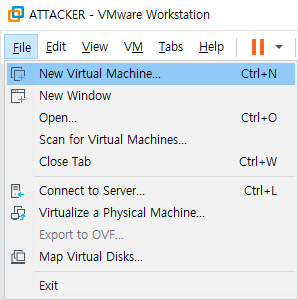

[그림 1]과 같이 VMware에서 좌측 상단에 File을 클릭한다.

New Virtual Machine... 을 클릭한다.

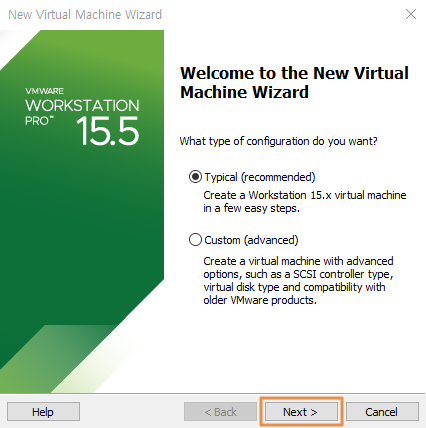

그럼 [그림 2]와 같이 나오는데 Typical이 기본값이기 때문에 다른 설정없이 Next를 눌러준다.

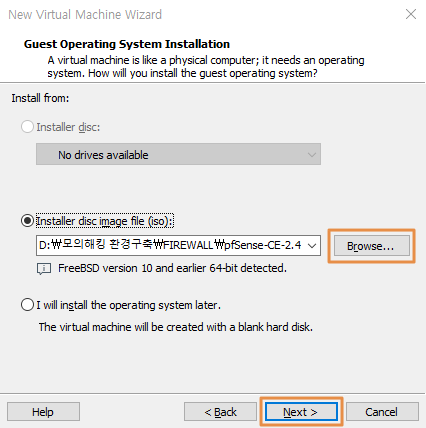

다운 받은 "pfSense-CE-2.4.4-RELEASE-p3-amd64.iso" 을 선택하고

Next를 누른다.

이름과 저장 경로를 설정하고 Next를 누른다.

[그림 5]는 기본값이므로 특별한 설정없이 Next를 누른다.

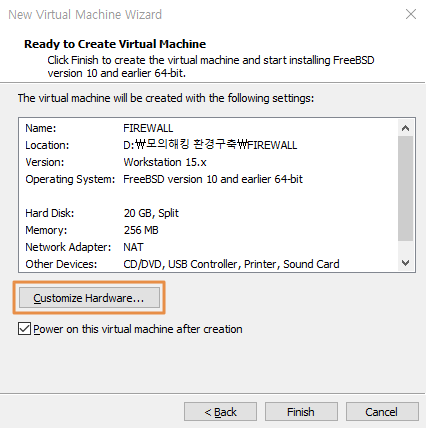

Finish를 바로 누르는 것이 아니라 Customize Hardware... 를 클릭한다.

구성도를 보면

ROUTER쪽 Network Adapter 1개 ---> VMnet2

IDS/IPS(NW)쪽 Network Adapter 1개 ---> VMnet3

IDS/IPS(HOST)쪽 Network Adapter 1개 ---> VMnet4

총 3개의 Network Adapter가 필요하다.

pfsense는 Network Adapter가 1개가 기본값이다.

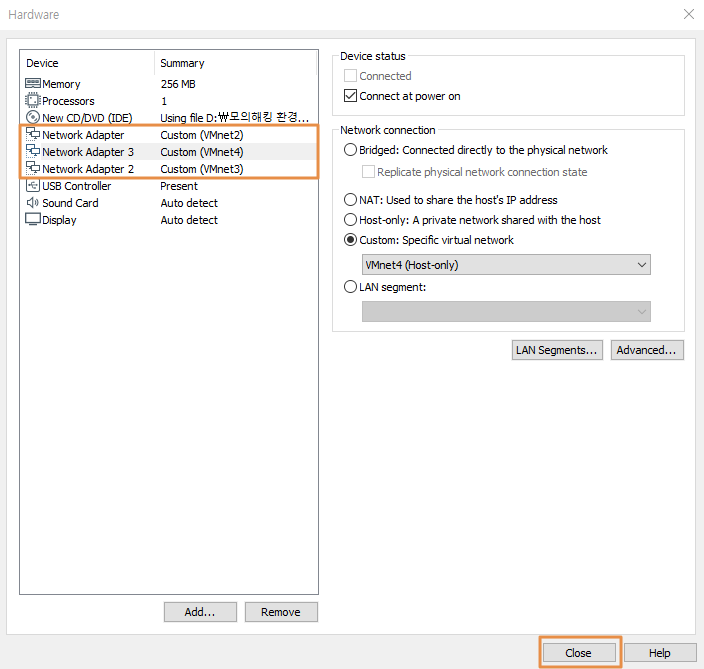

따라서 Network Adapter가 3개가 되도록 [그림 7]과 [그림 8]의 과정을 진행한다.

[그림 9]와 같이 Network Adapter가 3개가 잘 할당되었다면 Close를 클릭한다.

한 번 더 Network Adapter를 확인해 주고 Finish를 눌러준다.

앞에서 했던 거처럼 Power on this virtual machine을 클릭하여 pfsene를 구동한다.

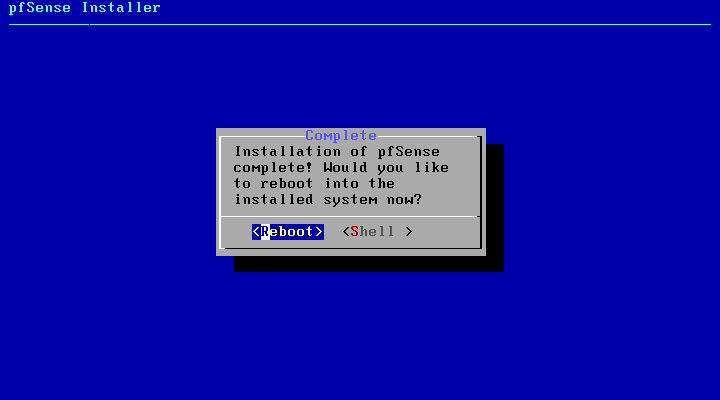

4. pfsense install

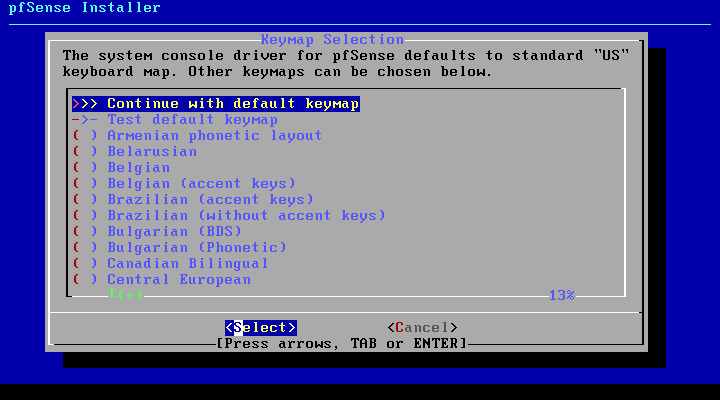

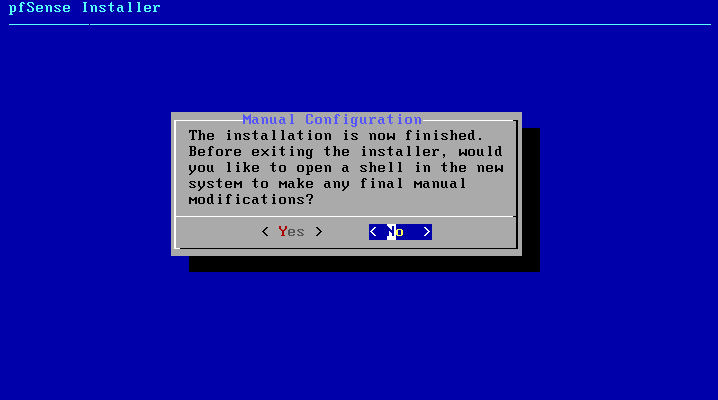

크게 어려움이 없기 때문에 순서대로 진행하면 된다.

Accept

Install

Continue with default keymap

Auto (UFS)

No

Reboot

5. pfsense setting

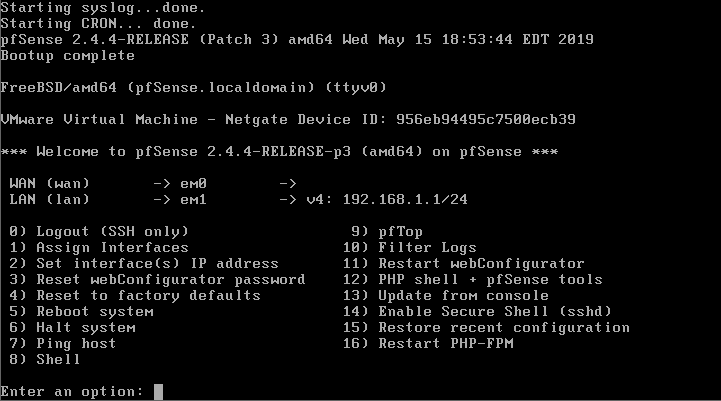

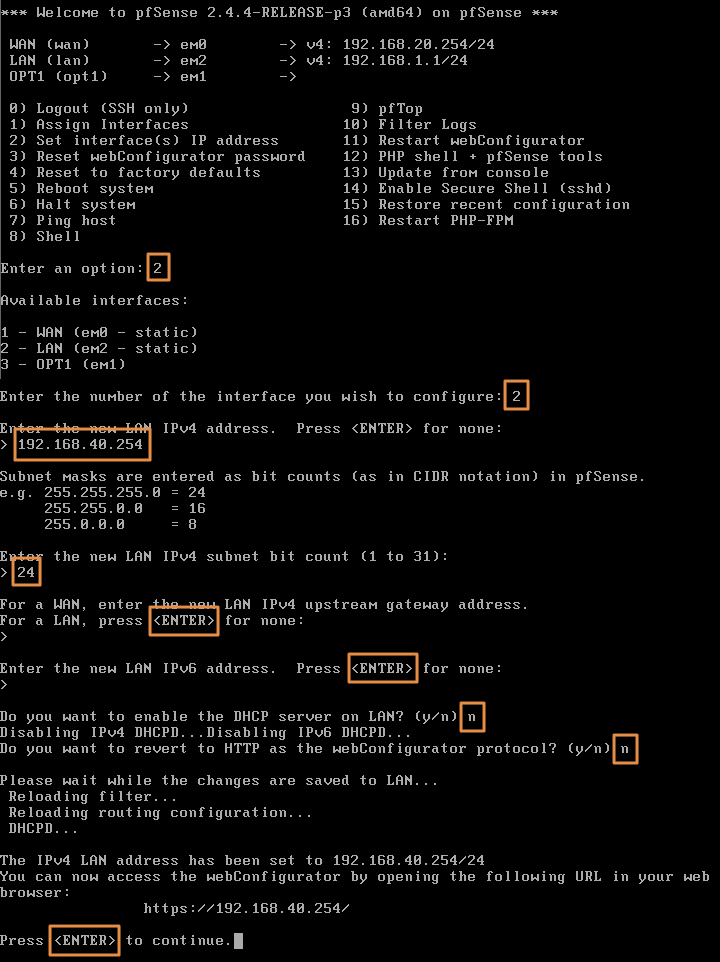

reboot이 완료되면 [그림 17]과 같은 화면을 볼 수 있다.

이제 설정을 진행해 보자.

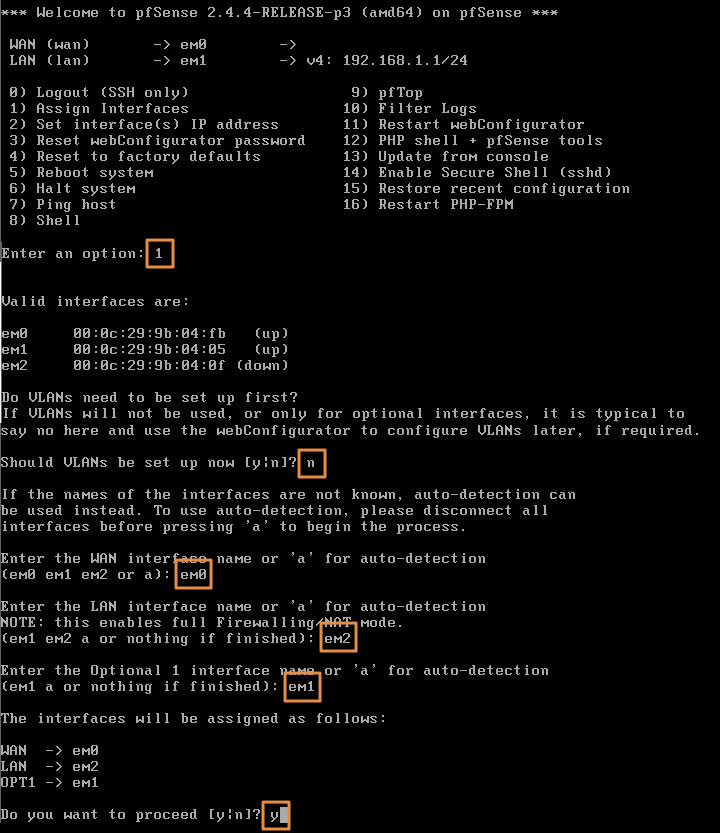

우선 인터페이스를 할당하자.

WAN -> em0 (VMnet2)

LAN -> em2 (VMnet4)

OPT1 -> em1 (VMnet3)

WAN은 ROUTER와 연결되는 Network Adapter

LAN은 IDS/IPS(HOST)와 연결되는 Network Adapter

OPT1은 IDS/IPS(NW)와 연결되는 Network Adapter

[그림 18]을 따라하면 된다.

이렇게 하면 인터페이스가 up 상태로 된다.

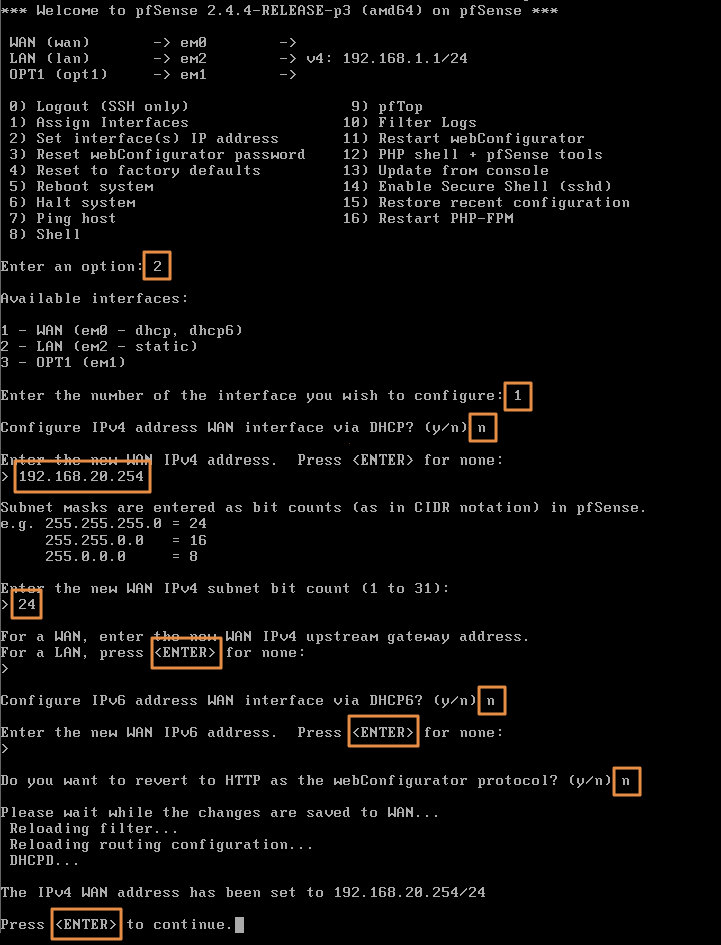

이제 IP를 세팅해 보자.

WAN 번호를 적고 IP와 subnet mask 설정하면 된다.

LAN 번호를 적고 IP와 subnet mask 설정하면 된다.

WAN과 차이점은 웹 브라우저로 LAN IP로 접근이 가능하다는 점이다.

접근을 해보도록 하자.

6. pfsense routing

GUI 기반의 자원은 아직까지 ATTACKER밖에 없기 때문에 Snapshot 기능을 이용하겠다.

Snapshto (개념 추가할 것)

[그림 22]와 같이 하면 된다.

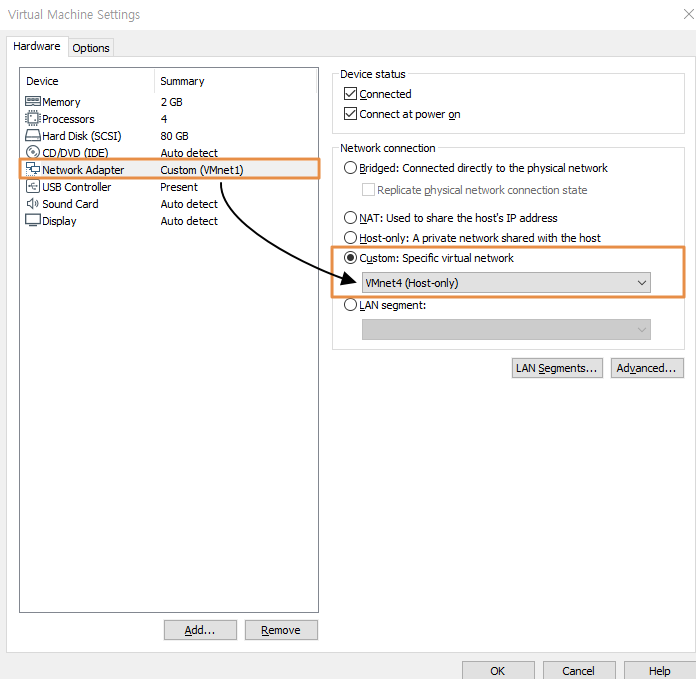

이제 pfsense의 LAN IP로 접근하기 위해선 Network Adapter를 변경해야 한다.

IP도 변경해 준다.

IP 할당을 확인한다.

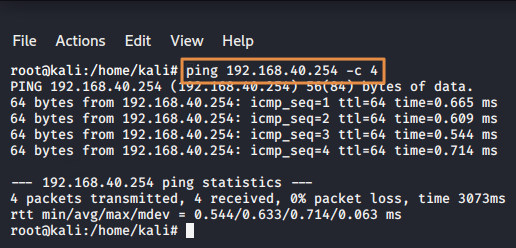

IP가 정상적으로 할당되었다면

ping 192.168.40.254 -c 4입력하여 통신을 확인한다.

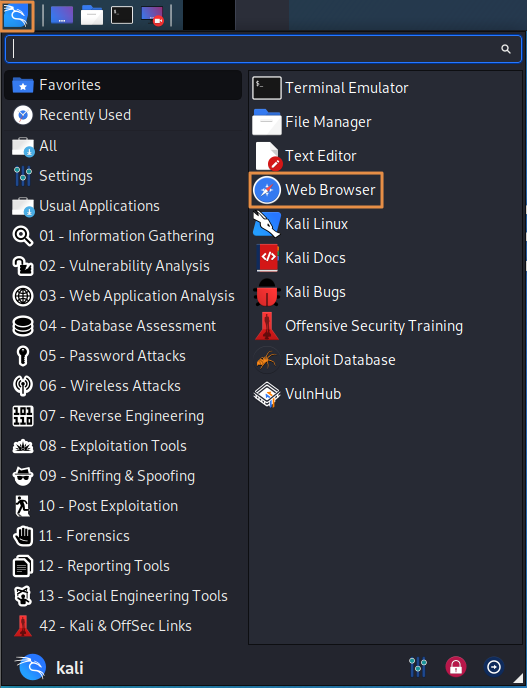

좌측 최상단에 칼리 아이콘을 클릭 ->

Web Browser 클릭

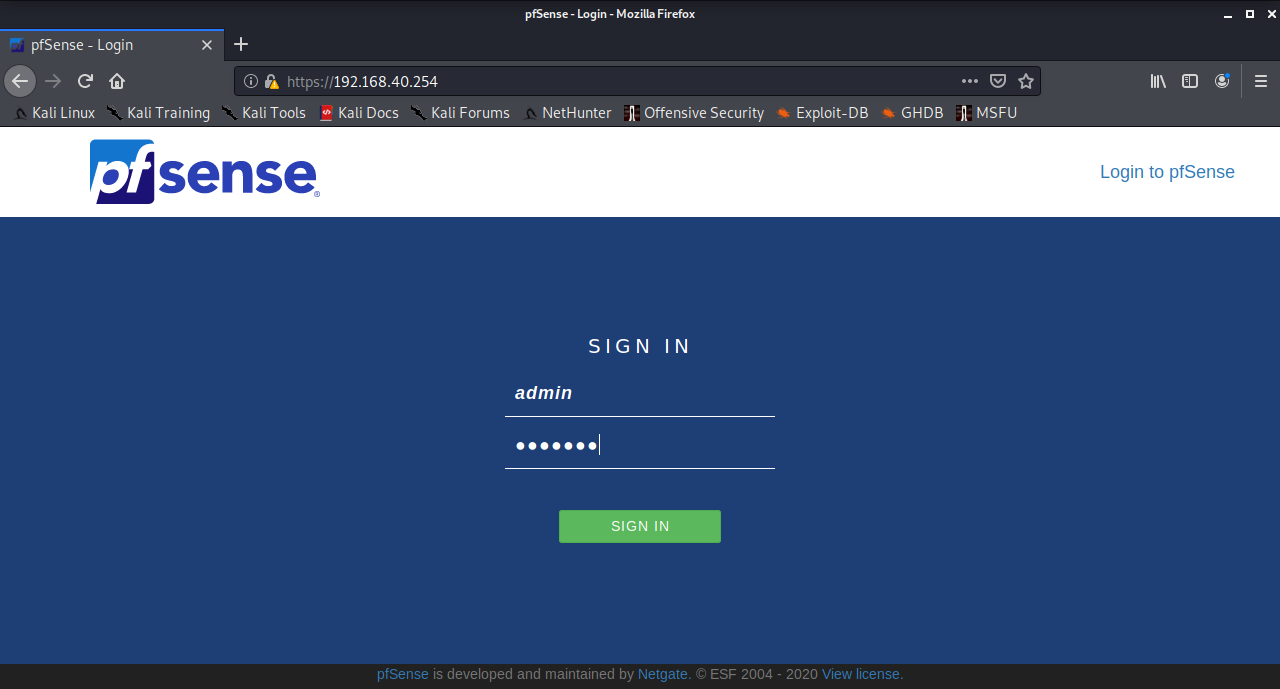

LAN IP (192.168.40.254)를 입력 ->

Advanced... ->

Accept the Risk and Continue

ID: admin

PW: pfsense

로그인을 진행한다.

로그인 시 간헐적으로 에러도 발생하고, 시간도 오래 걸릴 때가 있다.

로그인이 10분이상 안 된다면 새로고침을 하거나 쿠키를 지우고(Ctrl+Shift+Del)다시 192.168.40.254로 진입하자.

이제 라우팅을 진행하겠다.

setup을 하라고 뜰텐데 무시하고 [그림 30]을 진행한다.

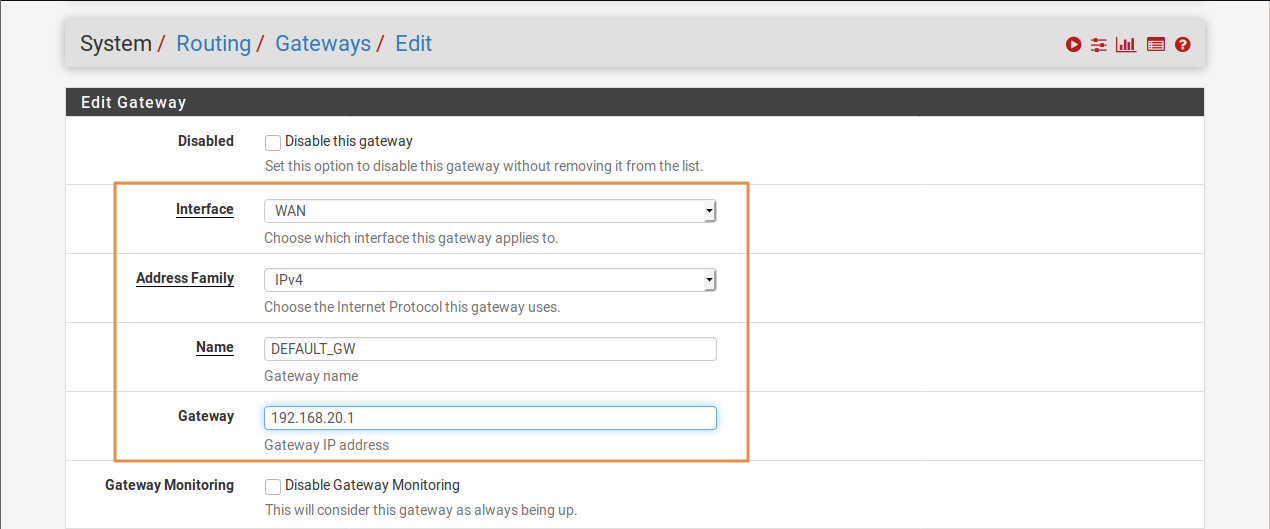

디폴트 게이트웨이를 아래와 같이 설정한다. (개념 추가할 것)

Interface는 WAN

Name은 편한대로 짓고

Gateway에 ROUTER IP를 적는다.

[그림 32]와 같이 진행하면 디폴트 게이트웨이가 설정된다.

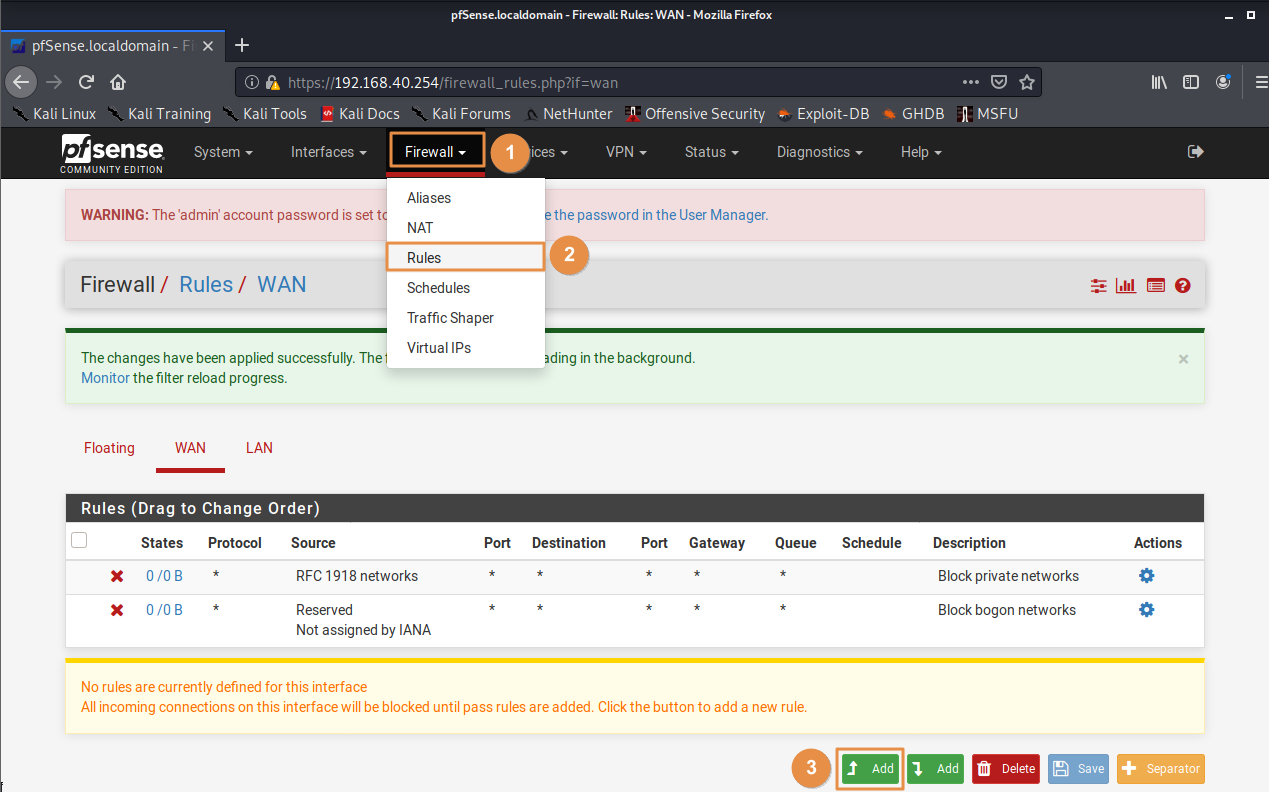

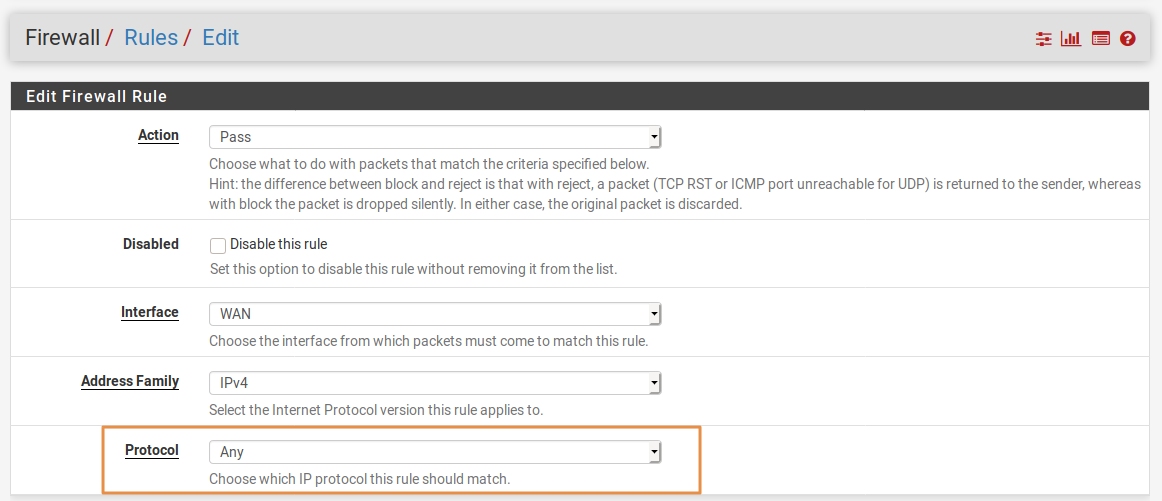

이제 WAN IP로 접근이 가능하도록 Rules을 설정하겠다.

[그림 34]는 전부 허용하는 규칙이다.

[그림 35]를 통해서 WAN IP(192.168.20.254)로 pfsense GUI에 접근할 수 있다.

7. 통신 확인

현재 상태를 [그림 21]을 참고하여 Snapshot을 찍는다.

그런 후 [그림 22]에서 찍은 Snapshot으로 돌린다.

ATTACKER 우클릭 ->

Settings ->

Snapshot ->

IP 192.168.10.10 클릭 ->

Yes

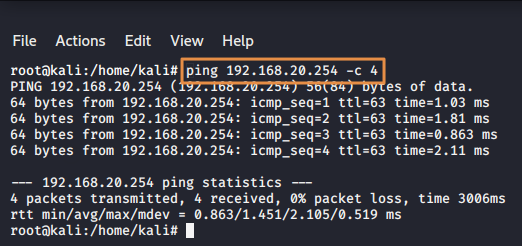

스냅샷이 정상적으로 동작했으면 ping을 확인하자.

ping 192.168.20.254 -c 4

ping 192.168.10.10

통신이 잘 되는 것을 확인할 수 있다.

끝.

허가 없이 사용하는 것을 발견할 시 본 자료는 비공개로 전환됩니다.

'모의해킹 환경구축' 카테고리의 다른 글

| 3-5. WAF-DMZ (0) | 2020.12.30 |

|---|---|

| 3-4. NIDS/NIPS-WAF (0) | 2020.12.27 |

| 3-2. ROUTER-FIREWALL (0) | 2020.12.26 |

| 3-1. ATTACKER-ROUTER (0) | 2020.12.25 |

| 2-2. VIRTUAL NETWORK SETTING (네트워크 개념 추가 중) (0) | 2020.12.25 |